Wie gehen Cyberkriminelle vor. Strategien und Taktiken!

Informationssicherheit

Gnothi seauton, Kenne Dich selbst.

(vom Apollotempel in Sparta) Im Kontext der strategischen Planung der Informationssicherheits-Maßnahmen, ist es selbstverständlich das eigene Unternehmen und die eigene Strategie zu kennen. Wirklich zu kennen, mit Tiefe, Details, Vorgehensweisen, Richtlinien und Prozesse. Geschulte und aufmerksame Mitarbeiter geeignete technische Maßnahmen gehören dazu.

Kenne Deinen Feind:

Sun-Tsu, hat in seinem Buch, „Die Kunst des Krieges“ sinngemäß folgenden Gedanken hinterlassen: Kenne Deinen Feind. Wenn Du Dich selbst kennst, doch nicht den Feind, genügt es nicht. (kein wort-wörtliches Zitat aus einem bestimmten Buch)

Was bedeutet das für uns? Es ist wichtig sich ebenso intensiv mit den Strategien der organisierten Cyberkriminellen zu befassen, wie mit den eigenen Strategien.

Da das Ziel des Informationssicherheitsmanagement Systems ist es, auch den großen Haien der organisierten Kriminalität zu widerstehen, nicht nur den Gelegenheitstätern. Deshalb sollte die eigene Strategie möglichst viele Blickwinkel berücksichtigen.

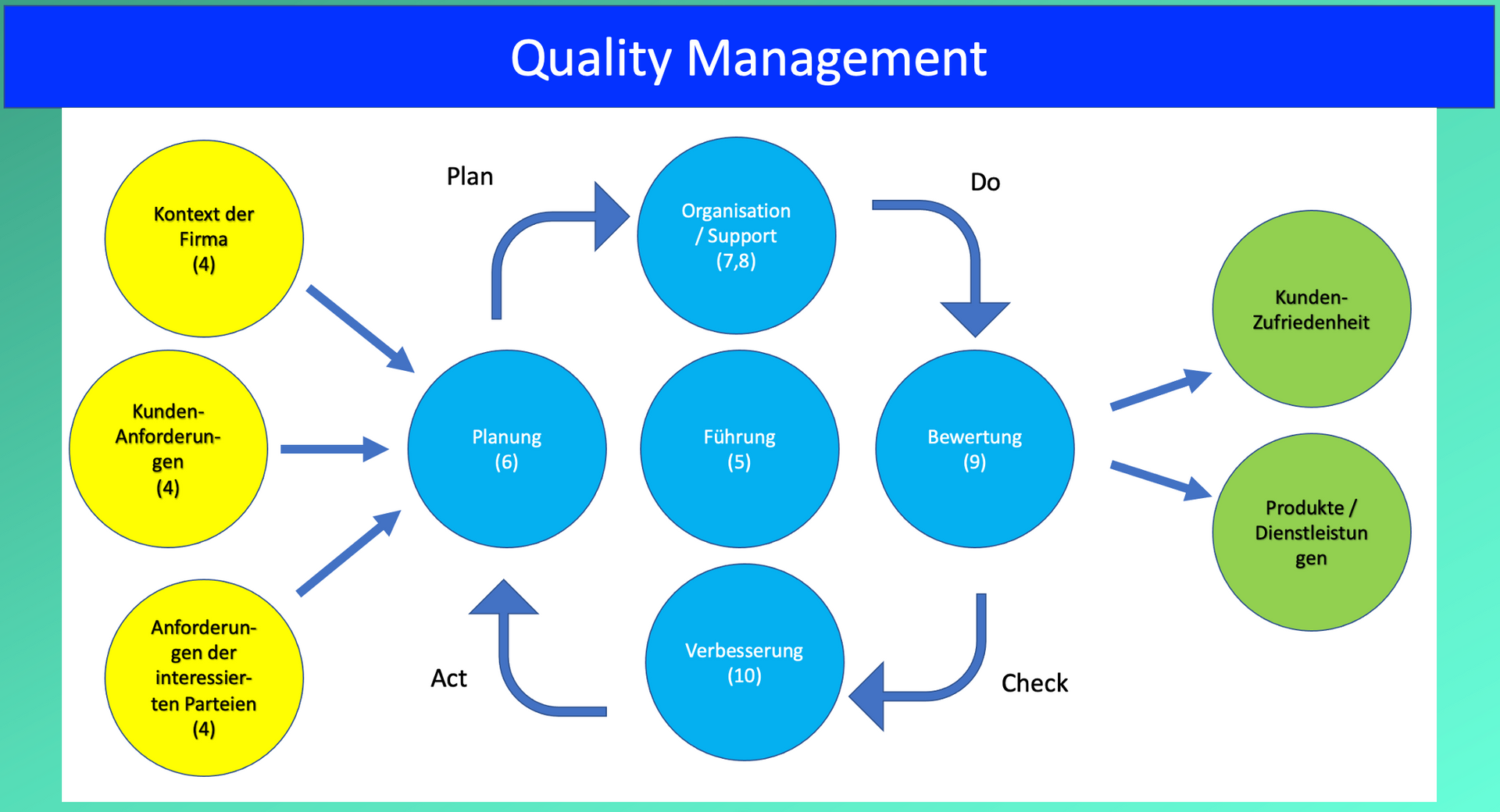

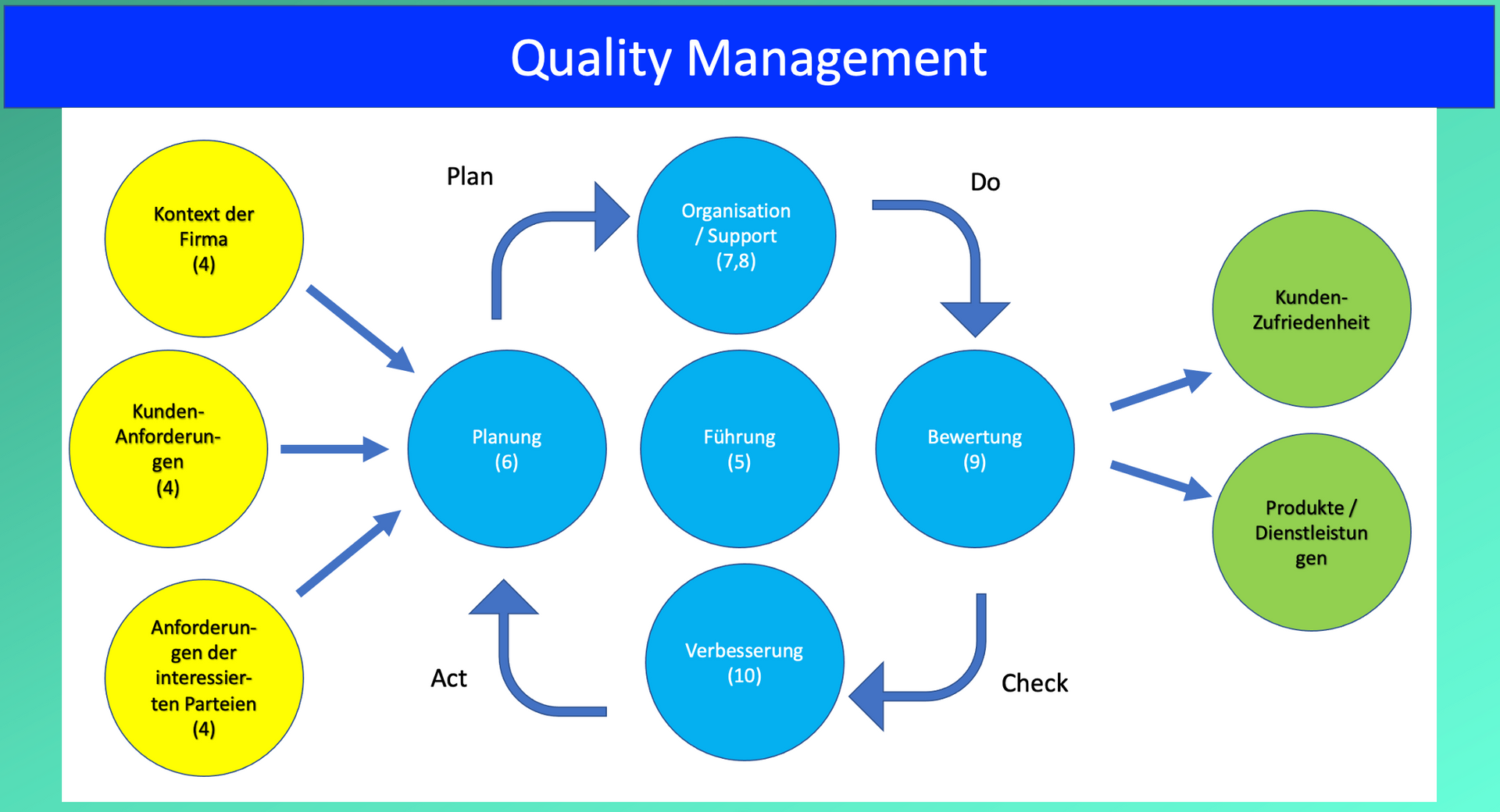

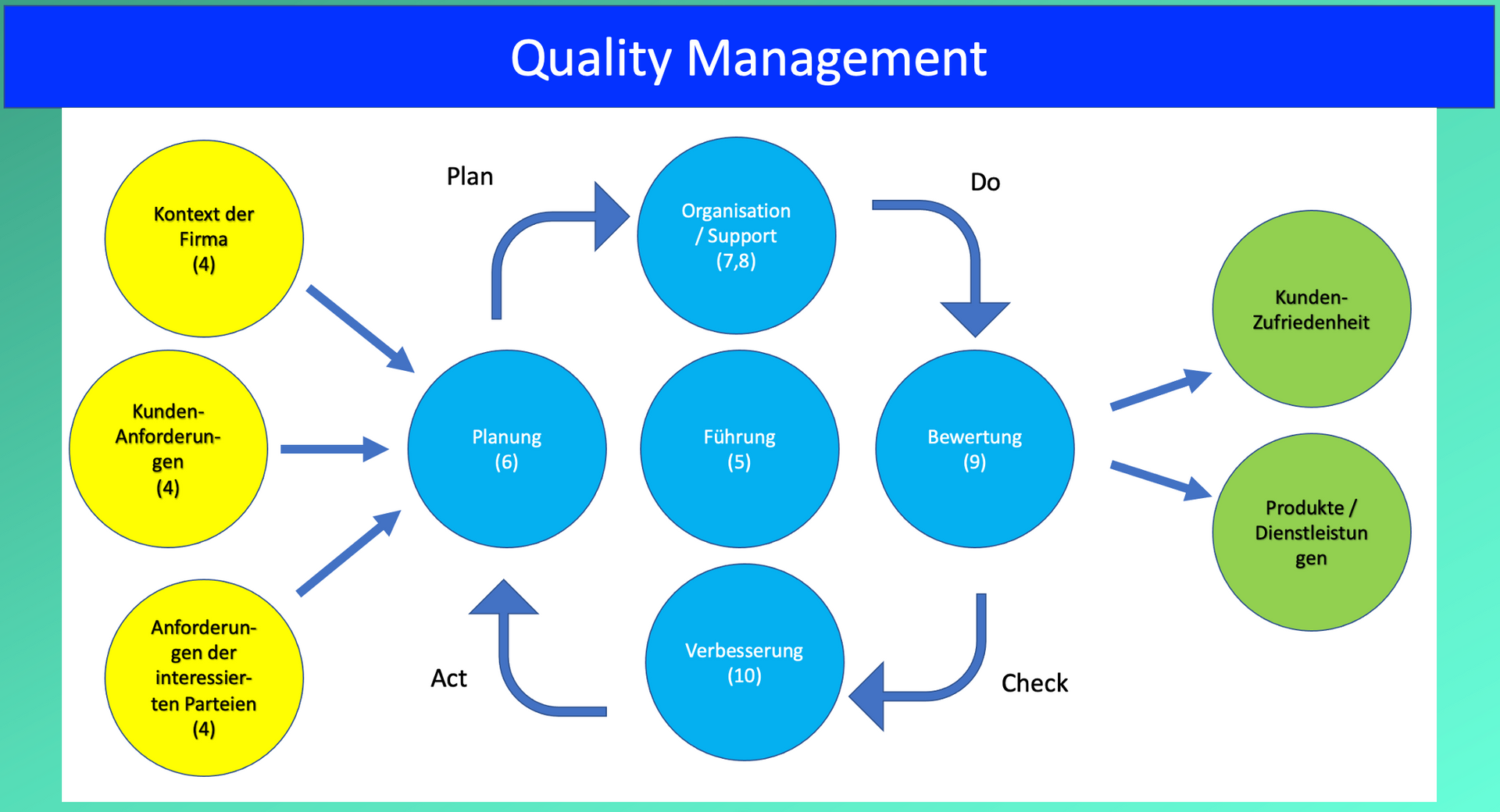

Zu Beginn eines Informationssicherheitsmanagement Systems steht die Analyse der „Interessen der Interessierten Parteien“.

Viele Organisationen erwähnen Ihre Mitarbeiter, Partner, Shareholder, Lieferanten, Kunden etc., alles Partner im Guten.

Was ist mit den weniger Guten, die auch ein berechtigtes Interesse daran haben, dass Ihr ISMS versagt?

Begeben wir uns nun in den „criminal master mind“, versuchen wir uns etwas mit Profiling:

Wie gehen Cyberkriminelle vor. Strategien und Taktiken!

1 Aufklärungsarbeit / Reconnaissance

Der kriminelle Gegner versucht, Informationen zu sammeln, die er zur Planung künftiger Operationen verwenden kann. (z.B. Erstangriffe, Ziele festlegen, priorisieren, weitere Aufklärungsaktivitäten steuern…)

- Aktiv Informationen sammeln / ausspähen, zur Vorbereitung späterer Aktivitäten

- Passiv Informationen sammeln…

- Details sammeln, über

- Organisation,

- Infrastruktur, Netzstruktur, Webseiten, Domains,

- Personal,

- Abläufe,

- Werte

- mögliche Zugänge, etc.,

- Aufbauend auf vorherige öffentlich zugängliche Informationen, aktive Sammlung spezifischer Details

2 Entwicklung der Ressourcen / Resource Development

Der kriminelle Gegner versucht, Ressourcen zu schaffen, die zur Unterstützung seiner Operation eingesetzt werden können.

- Ressourcen selbst erschaffen, kaufen, in Auftrag geben, stehlen, kompromittieren (zur späteren Nutzung)

- Ressourcen Beispiele:

- Programme/Software,

- Infrastruktur, Netzwerk,

- Rechner, Benutzer-Konten,

- System-Konten, Email-Konten, Domänen,

- Hardware. (z.B. kompromittierte Rechner für DDOS Attacken, Email Konten für Phishing…) etc.

3 Erster Zugriff / Initial Access

Der kriminelle Gegner versucht in Ihr Netzwerk einzudringen.

- Z.B. durch allgemeines Phishing, durch gezieltes Spearphishing.

- durch Ausnutzen von Schwachstellen auf öffentlich zugänglichen Webservern.

- durch gültige Konten,

- durch Nutzung externer Remote-Dienste.

- Erste Zugriffe können durch das Ändern von Passwörtern andere Benutzer in Ihren Rechten Einschränken.

4 Ausführung / Execution

Der kriminelle Gegner versucht bösartigen Code auszuführen.

- um das Netzwerk weiter zu erkunden

- Zum Diebstahl von Daten.

- zum Ausführen von Skripten per Fernzugriffstools.

5 Ausharren / Persistence

Der kriminelle Gegner versucht seine Stellung zu halten, auszuharren und abzuwarten, im Verborgenen bleiben, um bei passenden Gelegenheiten weitere Aktionen durchzuführen,

- z.B. start, Stop von Prozessen, Rechnern, Systemen,

- Änderungen in der Konfiguration, Zugriffsrechte allgemein,

- Änderungen beim Neustart durch "Autostart"

- Einspielen oder ändern von Code.

6 Höhere Berechtigungen ergattern / Priviledge Escalation

Der Angreifer versucht, sich höhere Berechtigungen zu verschaffen.

- Erstes Eindringen ins Netzwerk ohne besondere Rechte zum die Umgebung zu erforschen

- Versuch höhere Rechte zu ergattern, um spätere Ziele zu erreichen

- Ausnutzung von Systemschwächen, Fehlkonfigurationen und Sicherheitslücken.

- Überlappungen mit dem Schritt „Ausharren“

- Beispiele für erweiterten Zugriff sind:

- SYSTEM/root

- lokaler Administrator

- Benutzerkonto mit Admin-ähnlichem Zugriff

- Benutzerkonten mit Zugriff auf ein bestimmtes System oder zur Ausführung einer bestimmten Funktion

7 Umgehung der Verteidigung / Defence Evasion

Der Angreifer versucht, nicht entdeckt zu werden, z.B.

- Durch Deinstallation/Deaktivierung von Sicherheitssoftware,

- Durch Verschleierung/Verschlüsselung von Daten und Skripten,

- Angreifer nutzen und missbrauchen auch vertrauenswürdige Prozesse, um ihre Malware zu verstecken und zu tarnen.

8 Zugriff auf Anmeldeinformationen / Credential Access

Der Angreifer versucht, Kontonamen und Passwörter zu stehlen, z.B. durch

- Keylogging oder Credential Dumping,

- Die Verwendung legitimer Anmeldedaten kann Angreifern Zugang zu Systemen verschaffen, ihre Entdeckung erschweren und ihnen die Möglichkeit geben, weitere Konten zu erstellen, um ihre Ziele zu erreichen.

9 Erkundung / Discovery

Der Angreifer versucht, Ihre physikalische oder digitale Umgebung zu beobachten, auskundschaften, um z.B.:

- Wissen über die Organisation zu erlangen,

- das interne Netzwerk auszukundschaften,

- mögliche Einstiegspukte zu finden

- Zeitpunkte oder Gelegenheiten identifizieren,

- Weitere Teile des Netzwerkes, oder weitere Systeme identifizieren

10 Laterale Bewegung / Lateral Movement

Der Angreifer versucht, sich durch Ihre Umgebung zu bewegen, z.B.:

- in einem System auf das andere,

- von einem Netzwerkteil in andere Teile des Netzwerkes

- In Remote Locations

- In Ihren redundanten Systemen, redundanten Data Center.

Um das primäres Ziel zu erreichen, müssen die Eindringlinge dauerhaft oder wiederholt das Netzwerk erkunden, um Ziele zu finden und sich anschließend Zugang zu verschaffen. Um ihr Ziel zu erreichen, müssen sie sich oft durch mehrere Systeme und Konten bewegen, um Zugang zu erhalten. Angreifer können ihre eigenen Fernzugriffs-Tools installieren, um Lateral Movement zu erreichen, oder sie verwenden legitime Anmeldeinformationen mit nativen Netzwerk- und Betriebssystem-Tools, die möglicherweise unauffälliger sind.

11 Erfassung / Collection

Der Angreifer versucht, Daten zu sammeln, die für sein Ziel von Interesse sind. Nach dem Sammeln von Daten ist der nächste Schritt häufig Daten zu stehlen (zu exfiltrieren) oder zu manipulieren.

mögliche Zielquellen: Laufwerkstypen, Browser, Audio- und Videodaten. E-Mails.

mögliche Erfassungsmethoden: Screenshots, protokollieren von Daten / Transaktionen, Kopieren von Daten und Informationen, erfassen von Tastatureingaben.

12 Steuerung und Kontrolle / Comand and Control

Der Angreifer versucht, mit kompromittierten Systemen zu kommunizieren, um sie zu kontrollieren. Wichtige Merkmale:

Kommunikation zwischen Systeme der Angreifer und Opfernetzwerk.

Imitation des normalen, erwarteten Datenverkehrs um eine Entdeckung zu vermeiden

13 Exfiltration, Auslagerung / Exfiltration

Der Angreifer versucht, Daten zu stehlen. Wesentliche Merkmale können sein:

- Gesammelte Daten verpacken um eine Entdeckung zu vermeiden,

- Oft mit Komprimierung und Verschlüsselung

- Übertragung der gestohlenen Daten über den Befehls- und Kontrollkanal oder einen alternativen Kanal, wobei die Größe der Übertragung begrenzt werden kann, um nicht auffällig zu werden.

14 Auswirkungen / Impact

Der Angreifer versucht, Ihre Systeme und Daten zu manipulieren, zu stören oder zu zerstören. Beispiele dafür können sein:

- Geschäfts- und Betriebsprozesse manipulieren

- Zerstörung oder Manipulation von Daten.

- Kleine verschleierte Manipulationen: In manchen Fällen sehen Geschäftsprozesse zwar wie gewohnt aus, wurden aber möglicherweise verändert, um die Ziele des Angreifers zu erreichen.

15 Langfristige / kurzfristige Strategien / Long Term – Short Term strategies

- Der Angreifer versucht so schnell wie möglich bekannte Schwachstellen zu nutzen, seinen Gewinn zu erzielen und sich aus dem Staub zu machen. (z.B. ein punktueller Angriff)

- Der Angreifer versucht sich zu etablieren, um langfristige Ziele zu verfolgen (z.B. Langfristige Industriespionage)

- Der Angreifer versucht sich zu etablieren, um langfristige Ziele zu verfolgen, z.B. kleine unauffällige Gewinne zu erzielen und unauffällig zu bleiben, anstatt mit einem großen Schaden Aufmerksamkeit zu erregen. (Die Kuh melken so lange es geht).

Dies sind leider nur Strategien. Es gibt zu jeder Strategie viele mögliche Taktiken, und tools, und es gibt noch mehr Strategien. Für den Anfang reicht diese Übersicht.

Nun ein Beispiel:

Nr. 7. Umgehung der Verteidigung / Defence Evasion

Sie haben sicherlich ein Event Monitoring aufgesetzt, Sie überwachen regelmäßig einen Betriebspunkt, der ihnen wichtig ist.

Überwachen Sie auch zusätzlich, ob Ihre Überwachung zuverlässig läuft und „richtig anzeigt“?

Ist die Überwachung "kalibriert" (Fine tuning)?

Ist die Überwachung verifiziert und /oder validiert?

Nun eine Kombination Nr. 7 & Nr. 1:

Aufklärungsarbeit / Reconnaissance ergibt sich folgende Frage: könnte die „regelmäßige Überwachungsaktivität“ ausgehebelt werden, indem die Periodizität, zwischen den Überwachungs-Zyklen benutzt wird? Manchmal ist es ratsam selber überraschend – unvorhersehbar zu agieren, einen Rhythmus zu durchbrechen.

Finden die Verifizierungen und Validierungen Ihrer Überwachungssysteme auch öfters statt, oder nur am Anfang des Projektes?

Stichwort: Selbstüberwachung

Lessons learned

Was lernen wir daraus? Wie wenden wir solche Überlegungen konkret an? Ich empfehle ...

- den Werkzeugkasten des Risikomanagements zu benutzen um die eigenen Anforderungen an die Sicherheitsmechanismen Ihres Unternehmens zu erweitern.

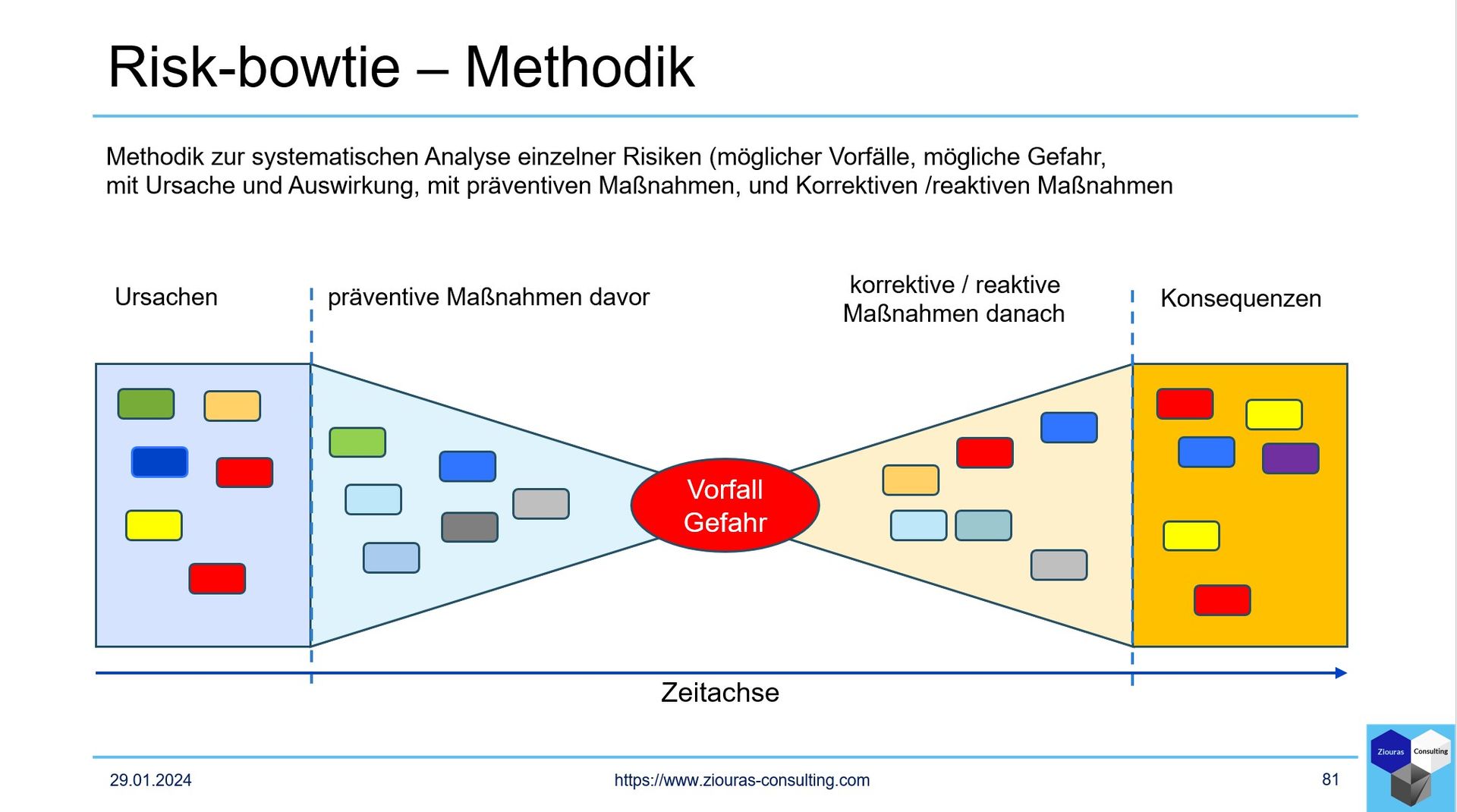

- die Risikoanalyse, die mögliche Wege, wild zu kombinieren.

- mit dem erworbenen Wissen aus solchen Analysen die Leistungsmerkmale ihrer technischen Ausstattung auf Vollständigkeit zu prüfen.

- die Awareness Maßnahmen auf die Kompetenz der Mitarbeiter anzupassen.

- Die Standard Awareness Schulungen für alle

- Die Strategien, Taktiken, Methoden, und Werkzeuge der Cyber-kriminellen, für die Mitarbeiter/innen mit besonderer Verantwortung im Informations-Sicherheits-System.

- Optimieren Sie Ihren

Cybersecurity Incident Response Prozess . Dieser unterscheidet sich vom IT Incident Management Prozess nach ITIL oder COBIT

- Analysieren Sie die Anatomie eines tatsächlichen, oder eines theoretischen Informationssicherheitsvorfalles

- Lernen Sie ständig dazu, bleiben Sie informiert, wechseln Sie Perspektiven.

Ich wette mit Ihnen, mit so einem Perspektivenwechsel können Sie, / wir zusammen Ihre Risikobetrachtung und damit Ihre Sicherheitsmaßnahmen wesentlich erweitern und eine wesentliche Feinabstimmung erreichen.

Quellen:

Viele Erfolg!

Vielen Dank für Ihren Besuch,

Ihr Konstantin Ziouras